En paralelo se ha ido gestando una amenaza que viene en aumento en el espacio digital y se refiere al riesgo de ataques cibernéticos debido a que los hackers se aprovechan de aumento de la dependencia de las herramientas digitales y la incertidumbre de la crisis. Los ciberdelincuentes utilizan ingeniería social con temas relacionados con el COVID-19 (Coronavirus) debido al alto interés que tiene actualmente.

Se han registrados múltiples casos de ciber-espionaje llevados a cabo por grupos organizados y muchas veces apoyados por los Estados, entre los que se advierte que los grupos son de origen Chino e Iraní, respaldados por sus respectivos Estados, podrían estar ejerciendo ciber-espionaje utilizando la temática del COVID-19 como vector de ataque.

Muchos de los casos el espionaje llevado a cabo por estos grupos va dirigido a otros Estados o incluso a los ciudadanos de su propio Estado. El objetivo de espiar a otros Estados reside en poder extraer información relacionada con investigaciones biomédicas y farmacéuticas que tengan que ver con el COVID-19, tales como investigación de curas, vacunas, posibles tratamientos, datos de infección o información interna sobre las medidas para contener la pandemia que se están tomando en el Estado sobre el que se está aplicando el espionaje. Por lo que las sociedades objetivo suelen ser organizaciones de ciencias biológicas y sanitarias y sector público.

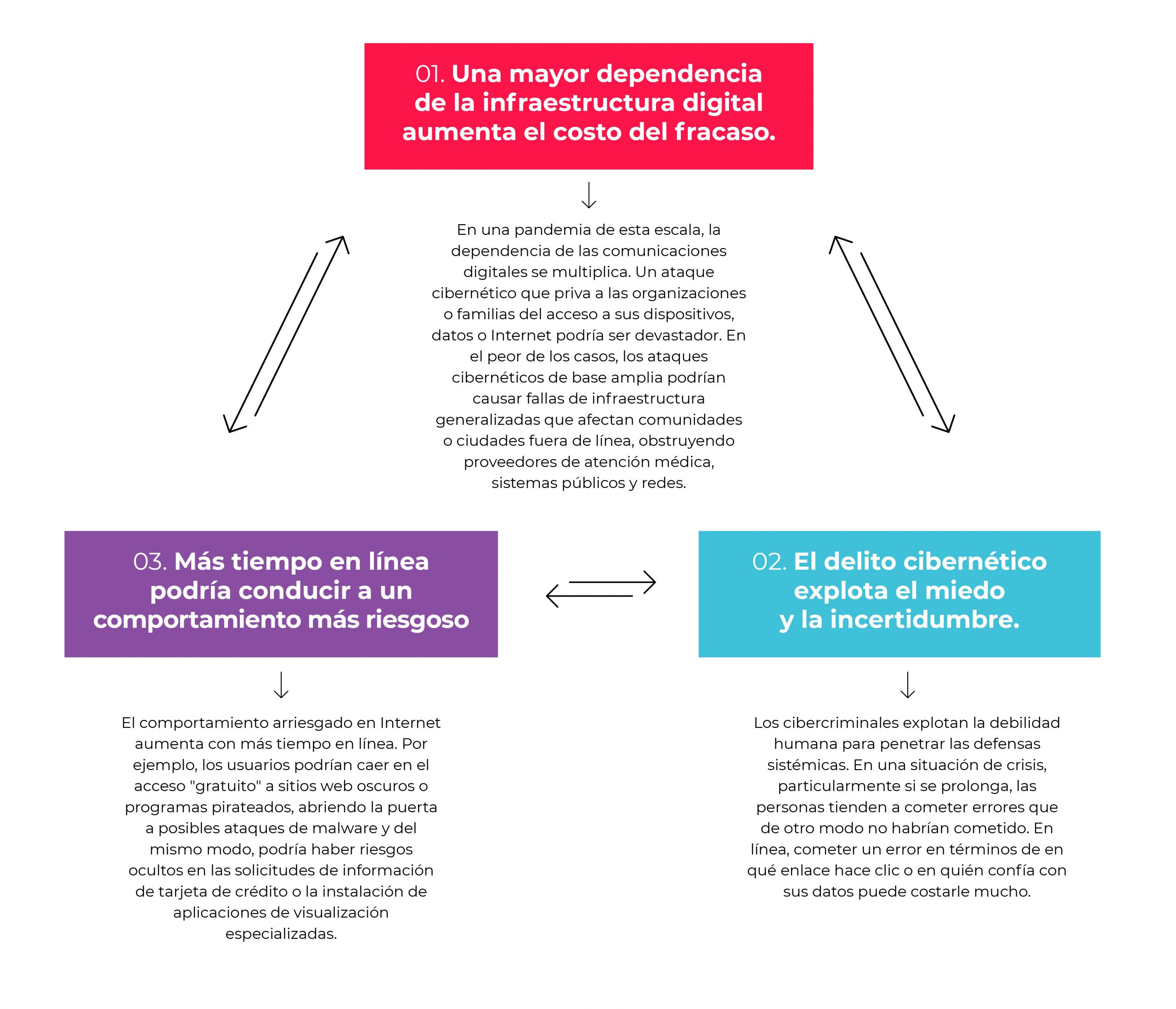

El Word Economic Forum propone las siguientes tres razones, por las que en la situación actual las medidas de seguridad cibernética sólidas son más importantes que nunca:

Entonces ¿qué hacer para prevenir ser víctimas?

Del mismo modo que abordar la pandemia de COVID-19 requiere cambiar nuestros hábitos y rutinas sociales para impedir las tasas de infección, un cambio en nuestro comportamiento en línea puede ayudar a mantener altos niveles de ciberseguridad.

Aquí hay tres acciones prácticas que se pueden tomar para mantenerse seguro en línea:

1- Intensifique sus estándares de higiene cibernética

Además de lavarse las manos después de cada contacto físico para evitar la propagación de COVID-19. Compruebe que tiene una contraseña larga y compleja para el wifi de su hogar y que los firewalls del sistema están activos. Asegúrese de no reutilizar las contraseñas en la web y utilice una VPN confiable para acceder a Internet siempre que sea posible.

2- Sea más vigilante en la verificación

Tenga mucho más cuidado de lo habitual cuando instale software y proporcione información personal. No haga clic en los enlaces del correo electrónico. Al suscribirse a nuevos servicios, verifique la fuente de cada URL y asegúrese de que los programas o aplicaciones que instale sean las versiones originales de una fuente confiable. Los virus digitales se propagan mucho como los físicos; sus posibles errores en línea podrían contaminar muy bien a otros en su organización, una libreta de direcciones o la comunidad en general.

3- Siga las actualizaciones oficiales

Del mismo modo que presta atención a las fuentes confiables de datos sobre la propagación y el impacto de COVID-19, asegúrese de actualizar regularmente el software y las aplicaciones de su sistema para reparar cualquier debilidad que pueda explotarse. Si en algún momento siente que el consejo que le está dando suena extraño, ya sea que la amenaza del virus sea fuera de línea o digital, busque en Internet para ver si otros tienen preocupaciones similares y busque un sitio conocido que pueda ayudar a verificar la legitimidad de la información.

Algunos de los ataques confirmados durante la propagación de la pandemia:

| Tipo de Ataque | Descripción del ataque |

| Suplantaciones de Identidad | • El 20 de febrero, el Centro de Salud Pública del Ministerio de Salud de Ucrania fue suplantado en una campaña de phishing adjuntos maliciosos que incluían información sobre las últimas noticias sobre el Covid-19 en el país y que desencadenaron incidentes graves en el país. También, dentro de las frecuentes suplantaciones de la OMS que vienen siendo habituales durante esta crisis. • El 19 de marzo, se suplantó la identidad del Director General de la Organización Mundial de la Salud, en una campaña de phishing con adjuntos que contienen supuestas instrucciones acerca de medicamentos contra el Covid-19 pero que en realidad mediante un ejecutable cure exe desplegará el keylogger HawkEye capaz de robar datos de clientes de email como Firefox, Thunderbird Postbox SeaMonkey WaterFox o PaleMoon. |

| Ataques Dirigidos | • El pasado 13 de marzo, el Hospital Universitario Hospital de Brno en la Republica Checa sufrió un ataque que ocasionó el apagado de los sistemas informáticos, demorando los resultados de pruebas sobre casos del COVID 19. • El 15 de marzo, el Departamento de Salud de Estados Unidos sufrió un ataque de DDoS en sus sistemas informáticos que no logró ralentizar significativamente los sistemas. Según el secretario de salud estadounidense, Alex Azar, no hubo intrusión en las redes internas y se sospecha que un estado extranjero podría estar detrás del incidente. |

| Campañas de Ciber Espionaje | • A finales de febrero se detectó una campaña de ataques llevados a cabo por un grupo APT vinculado a China rastreado como Mustang Panda que en el pasado atacó a MIAT Airlines, con sede en Mongolia, y países que incluyen, entre otros, Alemania, Mongolia, Myanmar (Birmania), Pakistán, Vietnam. El grupo APT empleó mensajes de phishing utilizando un archivo RAR que supuestamente incluye información sobre el brote de coronavirus del primer ministro vietnamita. • A mediados de febrero, Expertos de la empresa de seguridad cibernética QiAnXin Technology descubrieron una campaña dirigida a personas en Ucrania utilizando correos electrónicos que fingen ser del Centro de Salud Pública del Ministerio de Salud de Ucrania. Los expertos creen que el grupo detrás del ataque es el Hades APT, un ruso espionaje cibernético que está vinculado al grupo APT28 nación-estado. • A finales de la semana del 20 de marzo, se descubrió que un grupo Grupo de ciber-espionaje chino llamado “Vicious Panda” lleva a cabo una campaña de spear phishing que utiliza la pandemia para propagar el malware del grupo. Los emails dicen contener información acerca del coronavirus, pero en realidad contienen dos archivos RTF (Rich Text Format) maliciosos. Si la víctima abre estos archivos, se lanza un RAT (Remote Access Trojan) que es capaz de hacer capturas de pantalla, elaborar listas de archivos y directorios en el equipo de la víctima, así como descargar archivos; entre otras capacidades. De momento, la campaña se ha visto atacando al sector público de Mongolia. • El Gobierno iraní y su Ministerio de Salud, realizaron una campaña de ciber-espionaje interno, enviando SMS a los usuarios de teléfonos móviles iraníes con enlaces para descargar una aplicación para evaluar los posibles síntomas de COVID-19 en ausencia de pruebas. La aplicación monitorizaba las acciones del usuario que se descargaba la app. |

| Malware & Ransomware | • Se han detectado «correos dirigidos a padres y cuidadores» con un virus informático llamado Ursnif que puede robar información como la de cuentas bancarias y otros encaminados a organizaciones de salud, ofreciendo remedios para el coronavirus a cambio de bitcoins. • Se ha venido detectando el uso de un malware desconocido denominado RedLine Stealer, que aprovecha la predisposición de la gente a ayudar a encontrar una cura para el Covid-19 a través de un proyecto informático distribuido para investigación de enfermedades. • El virus informático ‘NetWalker amenaza a los hospitales españoles. Se trata de un ransomware que bloquea los sistemas informáticos de la víctima y pide un rescate a cambio de la clave para liberarlos. |

| Aplicaciones Maliciosas | • Coronavirus-Map[.]COM – Mapa interactivo: el malware AZORult, se ocultó en un mapa que muestra estadísticas de coronavirus cargadas de una fuente en línea legítima. Se pidió a los espectadores que descargaran y ejecutaran una aplicación maliciosa que comprometía la computadora y permitía a los piratas informáticos acceder a las contraseñas almacenadas. • CovidLock – App móvil: se ofrece con la función de realizar un seguimiento en tiempo real de afectados por Coronavirus. Al instalarse solicita varios permisos como ejecutarse en segundo plano, tener acceso a la pantalla de bloqueo o utilizar las funcionalidades de accesibilidad de Android con el fin de tener permisos de administrador de sistema y tomar el control del dispositivo como un ransomware solicitando un pago para recuperar la funcionalidad del dispositivo y amenazando con enviar fotos y vídeos comprometidos a la lista de contactos en caso de no cumplir con el pago. |